RSA: Schlüssel signieren

Warum signieren?

Der billigste Angriff auf RSA ist der Man-in-the-middle-Angriff. Dies geschieht, wenn Alice und Bob ihre Schlüssel austauschen.

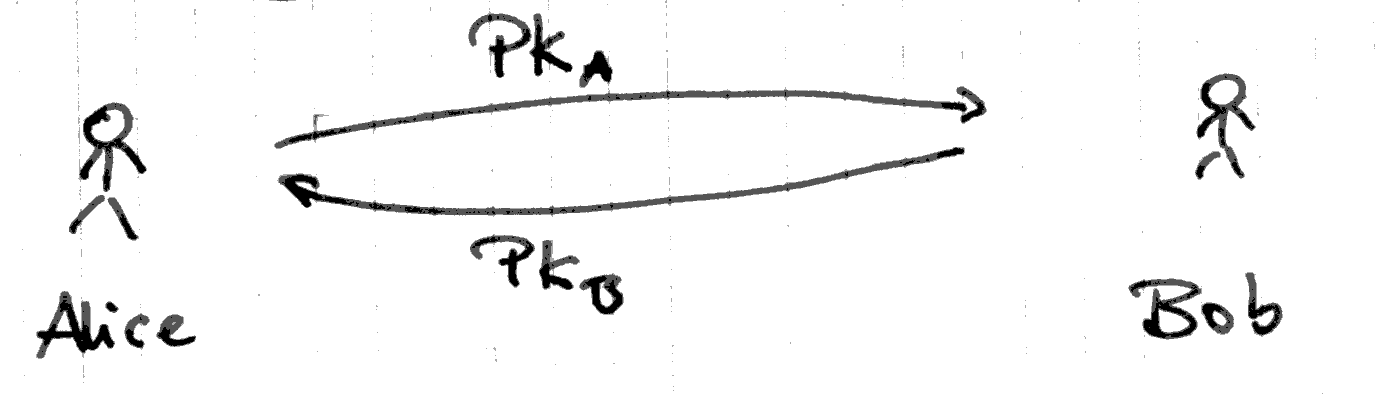

Alice erstellt ihr Schlüsselpaar auf geheimen und öffentlichem Schlüssel und schickt den öffentlichen Schlüssel PK_A an Bob. Genauso schickt Bob seinen öffentlichen Schlüssel PK_B an Alice.

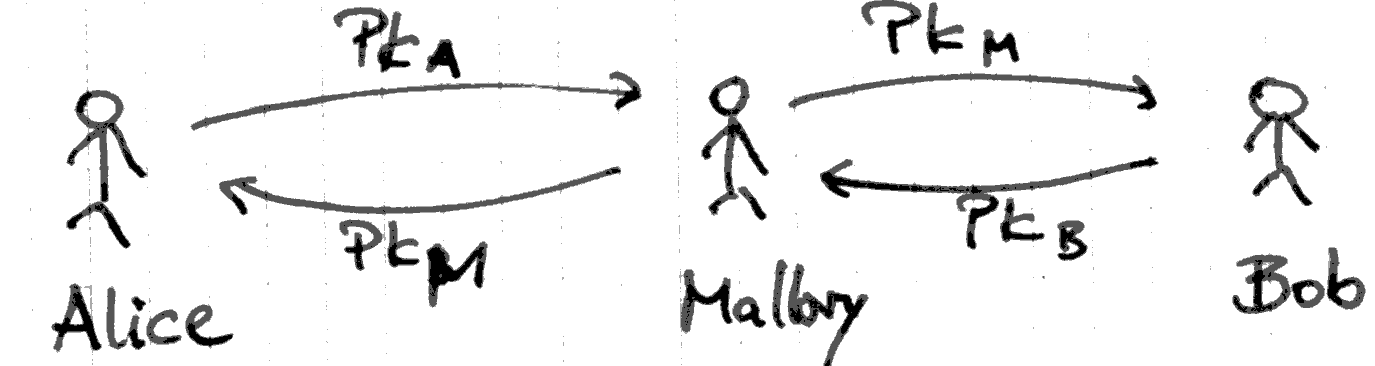

Nun hackt sich aber Mallory (so heißt immer der Böse) in die Leitung ein. Er fängt die beiden Schlüssel ab und leitet stattdessen seinen eigenen Schlüssel weiter.

Alice und Bob sind nun im Glauben sie hätten jeweils die öffentlichen Schlüssel von einander. Stattdessen haben sie aber den öffentlichen Schlüssel von Mallory. Sie verschlüsseln also ihre vertraulichen Nachrichten mit dem öffentlichen Schlüssel von Mallory. Da Mallory den passenden geheimen Schlüssel hat, kann er die Konversation mitlesen.

Den Man-in-the-middle-Angriff verhindern

Jeder Schlüssel hat einen Fingerabdruck. Es ist mit vertretbarem Aufwand nicht möglich zu einem Schlüssel ein weiteres Schlüsselpaar zu erzeugen, das denselben Fingerabdruck hat.

Deshalb fragt Alice Bob am Telefon oder bei einem persönlichem Treffen nach dem Fingerabdruck seines Schlüssels. Sie tut dies nicht per Mail, denn hier könnte wieder ein Man-in-the-middle-Angriff stattfinden.

Stimmt Fingerabdruck des Schlüssels mit dem überein, was Bob gesagt hat, kann Alice sicher sein, dass sie den richtigen Schlüssel hat.

Nun wäre es ja nervig, wenn alle Kommunikationspartner sich erst anrufen müssten. Deshalb signiert (unterschreibt) Alice nun Bobs Schlüssel und bezeugt damit, dass sie sich von der Echtheit des Schlüssels überzeugt hat. Haben genügend Nutzer den Schlüssel signiert, können auch andere auf die Echtheit des Schlüssels vertrauen ohne Bob anzurufen.

Weiter mit Signaturen.